A Trend Micro 2014-ben fedezte fel az Emotet nevű bankoló trójai programot, amit a készítői tavaly ismét életre keltettek, s egy új spammelő modulnak köszönhetően újra szedi áldozatait, immáron új iparágakban és területeken. 2018-ra így a legaktívabb kártékony programmá válhatott, továbbá sikerült kijátszaniuk azokat a technikákat, amikkel meg lehetne fékezni vagy lehetne őket analizálni. A Trend Micro 2018-ban adatgyűjtésbe kezdett június 1. és szeptember 15. között, hogy vissza tudják követni az Emotet mögött álló infrastruktúrát. Az ebből készített tanulmányt múlt héten tették közzé.

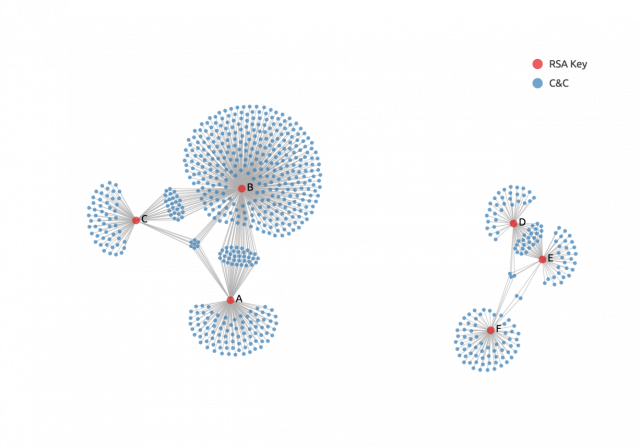

A nyomozásuk alapján arra jutottak, hogy legalább két párhuzamosan futó infrastruktúra támogatja az Emotet botnetet. Csoportosították a C&C szervereket és a kártékony szoftver RSA kulcsát, ami alapján két különálló clustert találtak.

Úgy tűnik, többszintű működési mechanizmus van a kétfajta támadás mögött: a dropper trójai vírus teljesen másfajta minta alapján viselkedik, mint azok, amik az Emotet futtatható fájljait helyezi el a gépeken. A dropperek létrehozása látszólag szünetel hajnal 1 és 6 között (UTC). A futtatható fájlok csomagolását és telepítését három gépcsoporttal oldják meg, melyik közül az egyik az UTC időzónában, a másik pedig az UTC +7-ben található.

Maga az Emotet kitalálója az UTC +10 időzónában élhet, vagy még keletebbre – ezt a különböző vizsgált fájlok időbélyegzőin található inkonzisztenciából következtették ki.

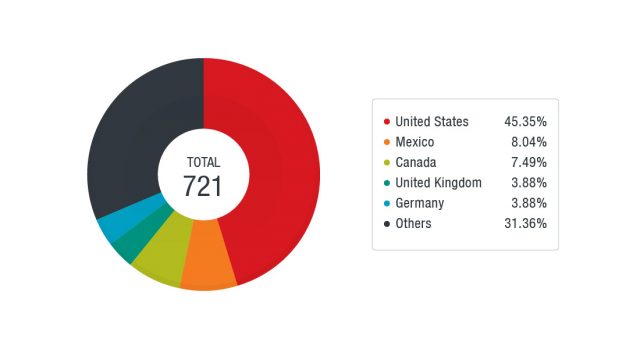

Egészen konkrétan 571 Emotet futtatható fájlt vizsgáltak meg, s ezekben találták meg a C&C szerverek és RSA kulcsok listáját. Mindössze 6 különböző egyedi nyílt RSA kulcsot tudtak kinyerni ezekből a fájlokból, s összesen 721 C&C szervert azonosítottak. Egyetlen Emotet minta átlagosan 39 C&C szervert tartalmaz (maximum 44 és minimum 14), és a megfigyeléseik alapján ezek közül csak néhány valóban aktív szerverről beszélhetünk. A többségük az Egyesült Államokban, Mexikóban és Kanadában találhatók.

Összevetették továbbá az RSA kulcsok és a C&C szerverek kapcsolatát is, amiből arra jutottak, hogy két külön csoportra lehet őket bontani, s hogy a két csoport aktivitása eltér egymástól. Az egyes csoporthoz egyrészt több rosszindulatú fájl köthető, másrészt augusztusra nézve a második csoportnál nem is találtak semmiféle aktivitást. Az biztosnak látszik, hogy az RSA kulcsokat havonta cserélik.

Az eredeti feltételezésük az volt, hogy a két csoport különböző célokkal bírhat, de ezt végül nem tudták bizonyítani, sőt: arra jutottak, hogy a dupla infrastruktúra mindössze arra szolgál, hogy nehezebben lehessen őket visszakövetni, illetve sikeresen tudják a rosszindulatú tevékenységeiket végezni – ha az egyik esetleg megsérülne, még mindig ott a másik. A két cluster láthatóan nem kommunikál és nincs kapcsolatban egymással.

Múlt hónapban az Emotet eljutott addig, hogy ellopta egy fertőzött felhasználó emailjeinek tartalmát, amit eddig ehhez hasonló programoktól még nem láthattunk. Pár héttel ezelőtt nagyobb amerikai pénzügyi intézetek email sablonjait kezdték el használni, továbbá sikeresen adoptálták a DKIM-et, hogy meg tudják kerülni a különböző spam filtereket.

A Trend Micro azt ígérte, hogy később még több információval szolgál az Emotettel kapcsolatban.

Forrás: blog.trendmicro.com, zdnet.com