Egy új zsarolóprogram tűnt fel a piacon, ami az Anatova névre hallgat és nem túl kíméletes módszerekkel próbálja az áldozatait fizetésre bírni.

A McAfee fedezte fel az új zsaroló-családot, amit egy privát p2p hálózatban találtak és rövid tanácskozás után úgy döntöttek, kutatásaik eredményét nyilvánosságra hozzák.

Ezek alapján a McAfee szerint Anatova igen hamar válhat komoly fenyegetéssé a kisebb és nagyobb cégek számára egyaránt, mivel a kód moduláris kialakítása miatt könnyen módosítható. Ez alapján később bármikor hozzáadható olyan elkerülő vagy terjesztőmechanizmus, ami kijátssza a megállítására irányuló próbálkozásokat. Emellett azért is veszélyes, mert a vírus azt is figyeli, hogy hálózati megosztások csatlakoztatva vannak-e, és az ott található fájlokat is képes lehet titkosítani. Az Anatova készítői feltehetően felkészült és kifejezetten ügyes víruskészítők.

Mit akar tőlünk Anatova?

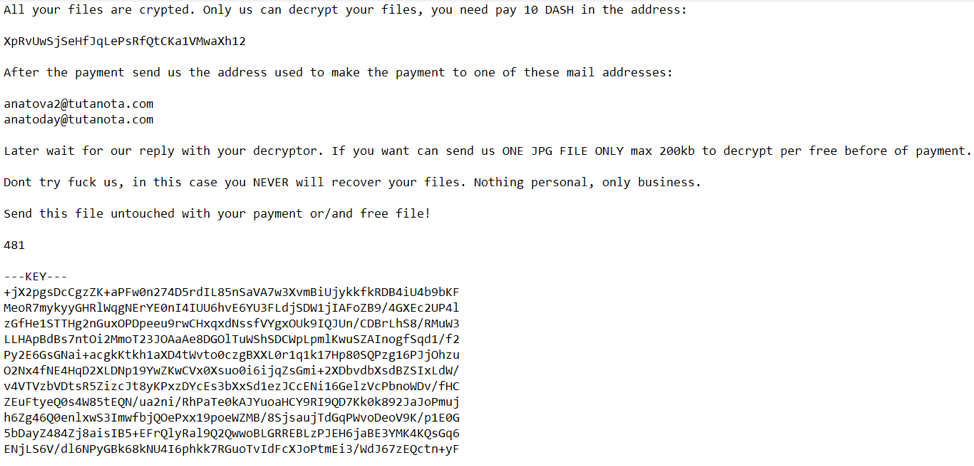

Általában egy ingyenes játék vagy egyéb alkalmazás ikonja mögé bújva veszi rá a gyanútlan felhasználót arra, hogy letöltse, futtatásához admin jogosultság szükséges. Mint ahogy más zsarolóvírusok esetén, úgy Anatovánál is arra kell számítanunk, hogy a megfertőzött gépeken vagy a fájlok egy részét vagy az összes fájlt titkosítja, és csak fizetés után oldja fel őket. A modernkori technikának köszönhetően a tarifa immár nem dollár és nem is banki átutalást várnak, hanem 10 DASH márkájú kriptovalutát (értéke jelenleg ~700 USD, nagyjából 20 000 HUF).

Hogyan működik?

A készítők meglehetősen nehézzé tették a program működésének vizsgálatát, mivel többfajta védelmet is felállítottak a statikus elemzések megakadályozására. A scriptek többsége például kódolt, illetve a hívások 90%-a dinamikus. Letöltés után a program először ellenőrzi, hogy egy valid rendszeren fut-e, megpróbálja átvenni a kernel 32 irányítását vagy bizonyos funkciókat nem talál, akkor mindenféle titkosítás nélkül kilép. Ezután még ellenőrzi azt is, hogy bizonyos felhasználónevekkel megegyezik-e a jelenlegi felhasználó (többek között ezekkel: tester, lab, malware, analyst stb., amik gyakran sandbox módban használatosak.) Ha a funkciók közül valamit nem tud végrehajtani, akkor következik a törlés és a kilépés, ugyanígy abban az esetben is, ha egyezést talál a felhasználónevekkel.

Miután mindent rendben talált, elindul a randomkulcs-generálás, hogy a teljes célrendszert titkosítsa és teljesen telepítse a zsarolóprogramot.

Vannak kivételek is, bizonyos országok esetén ugyanis Anatova nem lép működésbe. Ezek a Független Államok Közösségének minden tagja, Szíria, Egyiptom, Marokkó, Irak és India. A McAfee szakembere szerint általános jelenség, hogy a FÁK államok tagjait nem támadják, feltehetően azért, mert a készítők onnan származnak, de hogy a többi ország miért – s miért pont ezek – kerültek kivételre, azt egyelőre nem tudni.

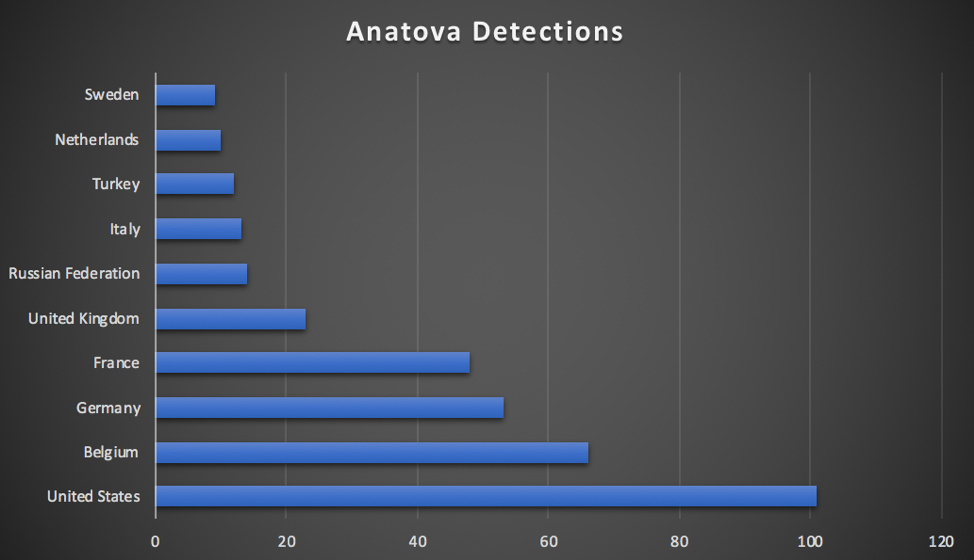

Jelenleg a legtöbb érintett az USA-ból kerül ki, de találtak már Európa több országában is. bár eredetileg p2p hálózatban találták és jelenleg így is terjed, nem kizárt, hogy a jövőben ez változik és talál más módot is.

Jelenleg a legtöbb érintett az USA-ból kerül ki, de találtak már Európa több országában is. bár eredetileg p2p hálózatban találták és jelenleg így is terjed, nem kizárt, hogy a jövőben ez változik és talál más módot is.

Forrás: McAfee